ACLARACIÓN:

El siguiente ataque tiene únicamente fines académicos, no nos hacemos responsables por la visualización, gestión o manipulación del material presentado en esta web o de su uso.

INTRODUCCIÓN:

Man in the middle (MitM) básicamente es un ataque en el protocolo ARP. Normalmente cuando las computadoras se comunican a través de una red de trabajo un solicitante envía una solicitud ARP para preguntar cuál de los equipos posee una dirección IP en particular. Este requerimiento es enviado a todos en la red y solo uno de los equipos envía una respuesta diciendo ser el dueño de esa IP. En resumidas cuentas el atacante dice ser el dueño. El problema se da porque el protocolo ARP no incorpora una funcionabilidad que le permita saber si el equipo que respondió realmente sea el dueño de esa dirección IP, adicionalmente no hay una regla en el protocolo ARP que diga que los equipos tengan que esperar una solicitud para enviar una respuesta.

OBJETIVO:

El objetivo de este tipo de ataque es obtener la capacidad de observar e interceptar mensajes entre dos víctimas, algo muy fácil de realizar si no se poseen sistemas criptográficos seguros en la red.

Este tipo de ataques puede afectar a todos las máquinas (incluyendo a los servidores) de nuestra red sea LAN o WAN ya sea en una casa o una empresa.

En el artículo vamos a traerles paso a paso y con imágenes cómo funciona este ataque, además al final se presenta un pequeño video para que les quede completamente claro, empecemos.

GLOSARIO:

De los términos que les mostramos a continuación pueden tener más información si hacen clic en el nombre de cada uno.

- ArpSpoof: Herramienta que nos permite hacer un “envenenamieto del caché” de las tablas ARP, esto permite redireccionar paquetes hacia otro equipo

- Cliente FTP: Programa que nos permite conectarnos a un servidor FTP a través del protocolo FTP para realizar transferencias de archivos.

- DHCP: es un protocolo de red que les permite a los clientes de una red obtener parámetros de configuración de forma automática

- DSniff: Son un conjunto de herramientas para el rastreo de claves y para el análisis de tráfico

- IP Forwarding: Este mecanismo se encarga de la retransmisión de paquetes que se reciben en una interfaz física hacia otro nodo en la red.

- Consola de Windows: es un intérprete de comandos, podemos acceder a ella a través del botón INICIO -> ejecutar -> escribimos “cmd” sin las comillas y luego presionamos el botón aceptar.

- Consola de Linux: es una forma de acceder al sistema sin interfaz gráfica, en Linux la ubicación de su acceso directo es variada, pero la podemos encontrar directamente en el escritorio o el menú de herramientas del sistema como “Terminal”.

- Servidor FTP: un programa que nos permite el intercambio de datos entre el servidor y un ordenador.

- Tablas ARP: es una tabla que contiene la vinculación entre una dirección física (MAC) de la tarjeta de red y una IP de la red.

- Prompt: cuando tenemos el prompt visible es porque tenemos la oportunidad de ingresar comandos en la consola o terminal.

COMO FUNCIONA EL ATAQUE:

En este ataque didáctico vamos a obtener el usuario y clave de autentificación en un servidor FTP para lo cual necesitaremos:

- Un servidor FTP

- Un cliente FTP

- Un equipo que sea el atacante

La pequeña red de ejemplo normalmente funciona de la siguiente manera (antes del ataque):

Como atacantes vamos a entrar de la siguiente manera desviando el tráfico de la red:

Como funcionará:

- El cliente FTP (usaremos el cliente de FileZilla) se autentifica en un servidor vía FTP (usaremos el servidor de Filezilla).

- Con Arpspoof haremos que el cliente crea que el atacante es el servidor y viceversa.

- En el atacante activamos el reenvío de IP (IP forwarding) para poder retransmitir los paquetes entre las víctimas.

- Con DSniff obtenemos las credenciales que están en los paquetes.

EL ATAQUE:

Nosotros vamos a usar una distribución de Linux, Backtrack 5 para el ataque, la cual debemos configurar correctamente:

- Confirmamos que la interfaz de red que vamos a usar se encuentra activa.

- En este caso no se encuentra activa, por lo cual debemos activarla (levantarla).

- Reiniciamos el servicio de red (en caso de querer dirección IP por DHCP).

- Si en la red hay un servidor DHCP, nos proporcionará una dirección IP, caso contrario le asignamos una IP.

Para la siguiente parte del ataque necesitamos saber las direcciones IP, si tenemos a las máquinas cerca podemos hacer lo siguiente.

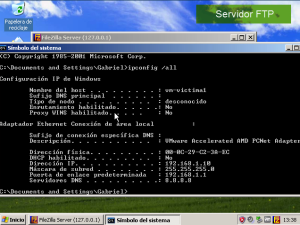

- Como las máquinas víctimas son Windows ejecutamos “ipconfig /all” en la consola para verificar sus IP.

- Confirmamos que las víctimas se puedan comunicar entre ellas antes del ataque usando el comando ping de la siguiente manera “ping –t <dirección IP>” desde cliente hacia el servidor y viceversa.

Regresamos al Backtrack para comenzar con el ataque. Abrimos 3 terminales para realizar desde la primera arpspoof del cliente hacia el servidor, en la segunda arpspoof del servidor al cliente y la tercera para activar el reenvio de paquete en Linux.

- Ejecutamos arpspoof del servidor al cliente, no hay que cerrar este terminal.

- Ejecutamos arpspoof del cliente al servidor, tampoco debemos cerrar este terminal.

- Activamos el reenvio de paquete en Linux, si no se dan problemas solo nos mostrará el prompt.

- En la tercera terminal ejecutamos el comando dsniff para escuchar los paquetes que pasen por el atacante.

Ahora lo falta es que el cliente realice una autentificación en el servidor.

- Accedemos desde el cliente FTP al servidor

- En este caso el servidor nos muestra que se realizo la conexión.

- Nos desconectamos del servidor.

Ahora “mágicamente” aparece el usuario y clave en nuestro termina

VIDEO EXPLICATIVO:

A veces un video (en HD y pantalla completa) vale más que mil palabras asi que…

RECOMENDACIONES Y CONCLUSIÓN:

Este es uno de los ataque más peligrosos que podemos tener en nuestra red ya que se puede capturar información confidencial que obviamente es muy importante.

Es un error por parte de los administradores la seguridad en la empresas pensar que poner un password fuerte es la solución. En casos como el que acabamos de mostrar se puede obtener una clave compleja de 20 caracteres que pueden incluir letras, números y caracteres especiales. La verdadera seguridad está en la implementación de protocolos de seguridad como SSL y un monitoreo constante del tráfico en la red.

Como medidas de defensa adicionales contra este tipo de ataques tenemos:

- Infraestructura de claves públicas.

- Descargar la última versión de los navegadores web.

- Un segundo canal de verificación (seguro).

INTEGRANTES:

Ángel González Vera twitter: @angelgonzalezv6

Kevin Baque Carrasco twitter: @kevinbaque_c

Edison Navarro Briones twitter: @johed_nb

Carlos Medina Bravo twitter: @camb125

Diego Rodríguez Camacho twitter: @dierocam